Immuni e sorveglianza governativa: una opinione informata

A causa della poca dimestichezza degli italiani con l’informatica, i media tradizionali e i social media stanno avendo successo nel tessere le lodi dell’applicazione di sorveglianza “Immuni”. La discussione che si sta svolgendo è fondamentalmente segnata dall’incapacità della maggioranza delle persone di visualizzare la questione nel giusto contesto. La frase che si sente dire più spesso è “ma come, dai i tuoi dati a ‘che verdura sei?’ e poi non li vuoi concedere al Governo per una emergenza sanitaria?”. Il problema è che questa frase è semplicemente sbagliata, perché confronta due cose completamente diverse. I dati non sono tutti uguali, e i custodi dei dati non sono tutti uguali.

Nella vita reale siamo molto più abituati a distinguere il contesto, e capiamo che non condividiamo le stesse cose con tutti quelli che ci circondano. Per esempio, magari qualche volta parliamo con i nostri amici della nostra vita sessuale, ma evitiamo sicuramente di farlo con i nostri genitori. Potremmo decidere di parlarne al medico di famiglia, ma valuteremo se sia davvero necessario, e magari ometteremo i dettagli che riteniamo non rilevanti.

Dire che “Google ha i nostri dati, quindi tanto vale che ce li abbia anche il Governo” è come dire “puoi essere picchiato dal coniuge o da uno sconosciuto in un vicolo, quindi che male c’è se la Polizia ti riempie di botte ogni tanto?”. No, non è la stessa cosa. Perché se il coniuge o un’altra persona ti mette le mani addosso puoi sempre chiamare la polizia per essere salvato. Ma se è la polizia a massacrarti non puoi chiamare nessuno per difenderti. Con la sorveglianza è la stessa cosa: se una azienda tratta male i tuoi dati e abusa la tua privacy puoi rivolgerti allo Stato. Ma se è lo Stato a abusare della tua intimità, non hai nessuna difesa.

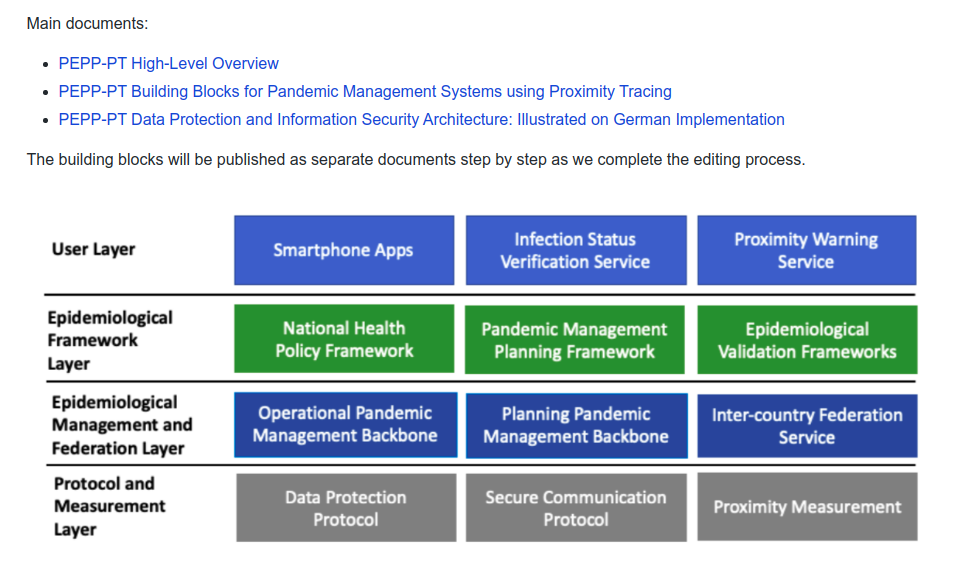

Il gruppo di lavoro PEPP-PT ha pubblicato una parte della propria documentazione su Github: https://github.com/pepp-pt/pepp-pt-documentation Ma molti esperti temono che si tratti di un sistema troppo invasivo per la privacy dei cittadini

Nell’arco dell’ultimo secolo abbiamo visto cosa succede quando in un paese sale al governo, anche democraticamente, una persona che scheda i cittadini e li divide in persone di classe A e persone di classe B. È fondamentale capire che una volta che il governo ha i nostri dati personali, li mantiene per sempre. A prescindere da chi sia il presidente. Sicuramente gli attuali governanti avranno buone intenzioni, e vorranno utilizzare i nostri dati solo per difendere la salute pubblica, lo speriamo tutti. Ma se tra qualche anno dovesse arrivare a Palazzo Chigi qualcuno che invece decide di usare queste stesse informazioni in altri modi? Per esempio qualcuno che governa con la logica che alcune persone debbano avere meno diritti di altre a seconda del colore della pelle, del luogo di nascita, dell’orientamento sessuale, dell’affiliazione religiosa o politica. La realtà è che, una volta che le informazioni esistono, nessuno può impedire a un ministro di prenderle e utilizzarle.

Ma non solo: immaginiamo, in una utopia, che qualsiasi governo nei prossimi decenni rispetterà sempre tutti i cittadini. Chi potrà garantirci che altre persone, invece, non riusciranno a accedere a questi dati? Alla fine si tratta solo di un archivio informatico, e la regola d’oro della sicurezza informatica è che per ogni archivio la domanda da porsi non è se verrà mai violato, ma quando verrà violato. Anche ammettendo che il Governo riesca a tenere questi dati in un server molto sicuro, evitando databreach come quello dell’INPS di qualche settimana fa, è chiaro che questi dati fanno gola alla criminalità organizzata. E le mafie hanno sufficienti fondi per organizzare attacchi informatici imponenti. O, più semplicemente, infiltrarsi nell’amministrazione dello Stato e rubare dati con cui ricattare imprenditori e attivisti. Dovremmo accettare l’idea che prima o poi persone malintenzionate potrebbero ottenere i nostri dati personali raccolti da questo sistema di sorveglianza.

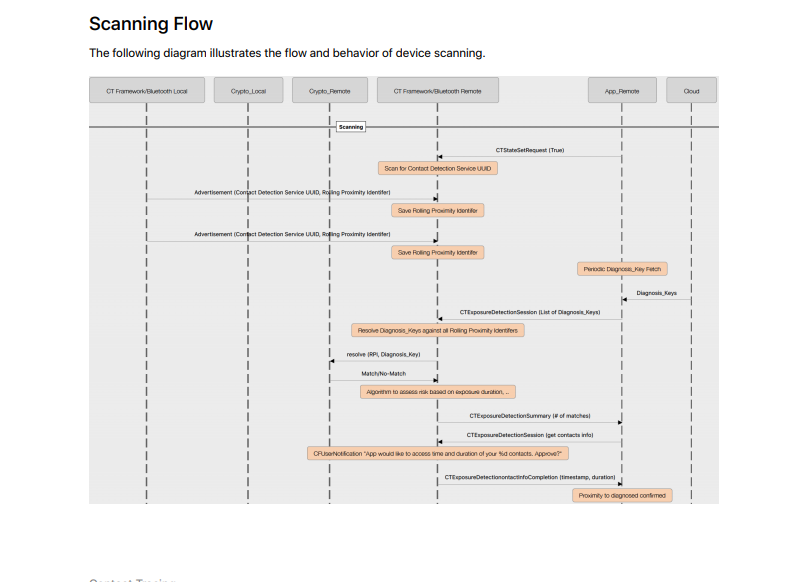

E i dati di una applicazione basata sul protocollo PEPP-PT, non sono pochi: permettono di ricostruire l’intera rete di persone attorno a noi. L’acronimo significa Pan-European Privacy-Preserving Proximity Tracing, cioè Tracciamento di Prossimità che Rispetta la Privacy in Tutta Europa. Il nome sembra perfetto, visto che si propone di rispettare la privacy. Il problema è che solo perché la pubblicità dice che un prodotto è buono non significa che lo sia davvero. Originariamente l’intenzione del gruppo PEPP-PT era proprio di sviluppare un sistema anonimo, che quindi garantisse la libertà degli utenti. Tuttavia, nelle ultime settimane vi sono state alcune manovre, che hanno portato all’espulsione o all’uscita volontaria dal gruppo dei ricercatori intenzionati a garantire la privacy. Il nome rimane quindi lo stesso, ma al momento il meccanismo proposto da PEPP-PT non rispetta affatto la privacy: utilizza un sistema centralizzato per creare dei codici univoci, che vengono distribuiti a tutti. Lo spieghiamo in modo semplificato, ma è probabilmente chiaro a tutti che con un proprietario unico che sa esattamente a chi venga assegnato il codice non vi è anonimato: possiamo anche dare a ogni cittadino un “numero di serie” casuale, ma se poi teniamo una tabella con questi numeri da una parte e i nomi delle persone dall’altra non abbiamo fatto altro che creare una sorta di codice fiscale alternativo, e non c’è nessun anonimato. Si può anche promettere agli elettori, come stanno facendo alcuni governi, che questa tabella non verrà mai utilizzata, ma rimane il fatto che la tabella esiste, e prima o poi qualcuno potrebbe usarla.

Per il momento nessuno ha questa mole di dati: nemmeno Google o Facebook possiedono queste informazioni così personali su di noi, attualmente. E con questi dati è possibile controllare la vita intera di una persona: ne abbiamo parlato in un articolo relativo all’inventore della traffic analisys durante la seconda guerra mondiale. Si può sapere quali persone abbia conosciuto, risalire ai luoghi in cui ciascuno di noi è stato e per quanto tempo. Questo sempre sperando che l’app sia “sicura” e non possa essere attaccata da malware che permettano pure di registrare audio e video a nostra insaputa. Le persone si possono quindi ricattare, perché è ovvio che tutti prima o poi hanno fatto qualcosa di cui si vergognano. Qualcosa che magari non è illegale, ma che provoca vergogna e che può quindi essere utilizzato da persone con cattive intenzioni per minacciare cittadini. Magari, per zittire degli attivisti. Creando quindi il cortocircuito democratico per cui le stesse persone che vorrebbero protestare contro questa violazione della privacy non possono farlo perché ricattate proprio grazie a questa violazione della privacy.

Il 21 aprile il Ministero dell’Innovazione ha iniziato a suggerire un cambio di rotta, con un possibile abbandono del modello PEPP-PT, troppo invasivo per la privacy

È notizia degli ultimi giorni che l’app “Immuni”, dopo le proteste degli attivisti e del garante della privacy, non sarà più basata sul protocollo PEPP-PT, ma sul modello proposto da Google e Apple, decisamente più sicuro. In questo modello, il codice univoco viene generato da ogni dispositivo, quindi non c’è una tabella centralizzata. E il codice è noto soltanto al proprietario dello smartphone.

Il problema di un sistema anonimo è che ovviamente si basa sulla buona fede delle persone e quindi si presta all’abuso: una persona potrebbe dichiarare, mentendo, di essere positiva al Covid, scatenando quindi il panico tra tutte le persone che ha incontrato di recente. E sappiamo bene che il mondo è pieno di troll che si divertono a causare problemi per il solo gusto di farlo. Il difetto fondamentale di questo meccanismo è infatti che ogni persona deve dichiarare autonomamente di essere risultata positiva: non c’è modo di controllare la veridicità della dichiarazione, se la fonte è anonima. L’unica soluzione consisterebbe in un meccanismo protetto dalla firma digitale: per esempio, deve essere un medico a impostare lo stato di contagio di un paziente sull’app, usando la propria firma digitale riconosciuta dal Governo. Al momento sembra essere proprio questa la soluzione proposta da Google. Il problema è che questo farebbe perdere un sacco di tempo, rendendo la cosa molto meno efficiente. E introdurrebbe comunque un punto di insicurezza, perché sarebbe possibile risalire all’anagrafica delle persone semplicemente controllando i nomi e gli orari delle visite di ogni medico. Rendendo quindi nullo l’anonimato, perché man mano che il contagio avanza sarebbe possibile correlare ogni codice identificativo “anonimo” al codice fiscale di ogni paziente visitato e sottoposto a test. Sarebbe più difficile, rispetto al meccanismo PEPP-PT, risalire all’identità di ogni persona, ma sarebbe comunque possibile in un certo lasso di tempo.

Va anche considerato l’alto numero di falsi positivi in tutti i casi: le tecnologie utilizzabili per capire la prossimità di due smartphone, come il Bluetooth, non permettono di sapere esattamente a che distanza ci si trovi. Sappiamo, per esempio, che il Bluetooth funziona nel raggio di 10 metri. Quindi, si ottiene una lista di tutte le persone presenti nell’arco di 10 metri da un infetto. Ma sappiamo che una distanza di 1 metro è sufficiente per essere considerati non a rischio di contagio. Quindi il 90% delle persone entro i 10 metri è un falso positivo. Apple e Google sperano di poter calcolare una distanza approssimativa usando la potenza del segnale ricevuto: è ovvio che più si è vicini più il segnale è forte, quindi i dispositivi col segnale più debole vengono scartati perché probabilmente ben oltre il metro di distanza. Il problema è che l’intensità del segnale Bluetooth è dovuta anche a tutta una serie di altri parametri non facilmente controllabili, dalla batteria ai vestiti, le pareti, eccetera. Quindi non si può avere una informazione precisa, e questo significa che ci si troverebbe con un enorme numero di persone che si rivolgono agli ospedali per ricevere un tampone, perché temono di essere state contagiate, quando probabilmente non è vero.

Apple e Google hanno pubblicato delle linee guida per un meccanismo unificato di contact tracing quanto più possibile rispettoso della privacy: https://tinyurl.com/covid19applegoogle, ma non sappiamo se sarà davvero utile e davvero sicuro

Tutto questo fa pensare che, semplicemente, le app non saranno la soluzione per gestire il fenomeno Covid19. Del resto, il meccanismo potrà funzionare soltanto se un gran numero di persone ne farà effettivamente uso. E, se l’applicazione non sarà obbligatoria, è probabile che questo non succeda. A Singapore, attualmente, meno del 20% dei cittadini la utilizza, quindi è davvero poco utile per monitorare la situazione. È improbabile che in Italia si abbiano cifre più alte.

Non sappiamo quale possa essere la corretta strategia di uscita per far ripartire l’economia dopo l’emergenza Covid19. Forse si dovranno applicare e rimuovere periodicamente le restrizioni agli spostamenti, alternando qualche mese di attività a qualche mese di stop, così da non congestionare gli ospedali. Forse si dovranno identificare prima di tutto le persone più vulnerabili e mantenere soltanto loro a casa, accettando una certa dose di rischio per gli altri che però potranno produrre ricchezza e finanziare la spesa pubblica per costruire nuovi reparti di terapia intensiva. Forse si punterà molto sull’automazione della maggioranza delle mansioni, rendendo però non più richiesto il lavoro di molte persone, con un forte peso sul sistema di previdenza sociale.

Quello che sappiamo per certo è che la soluzione non può consistere nel rinunciare per sempre alla nostra libertà personale mettendo la vita privata dei cittadini nelle mani del governo. Soprattutto se, come sembra al momento, non servirà davvero a risolvere il problema.